Implementasi firewall yang umum digunakan dalam lingkungan jaringan komputer.

Berikut ini beberapa contoh implementasi firewall yang umum digunakan dalam lingkungan jaringan:

-

Firewall Perimeter (Firewall Jaringan Eksternal)

Firewall ini ditempatkan di antara jaringan internal dan eksternal organisasi. Fungsinya adalah melindungi jaringan internal dari serangan yang berasal dari luar, seperti serangan DDoS, serangan brute force, atau serangan malware yang masuk melalui internet. Firewall perimeter dapat melakukan filtrasi lalu lintas berdasarkan alamat IP, port, protokol, dan aplikasi.-

Implementasi firewall di router Mikrotik

Serangan SYN/DoS/DDoS

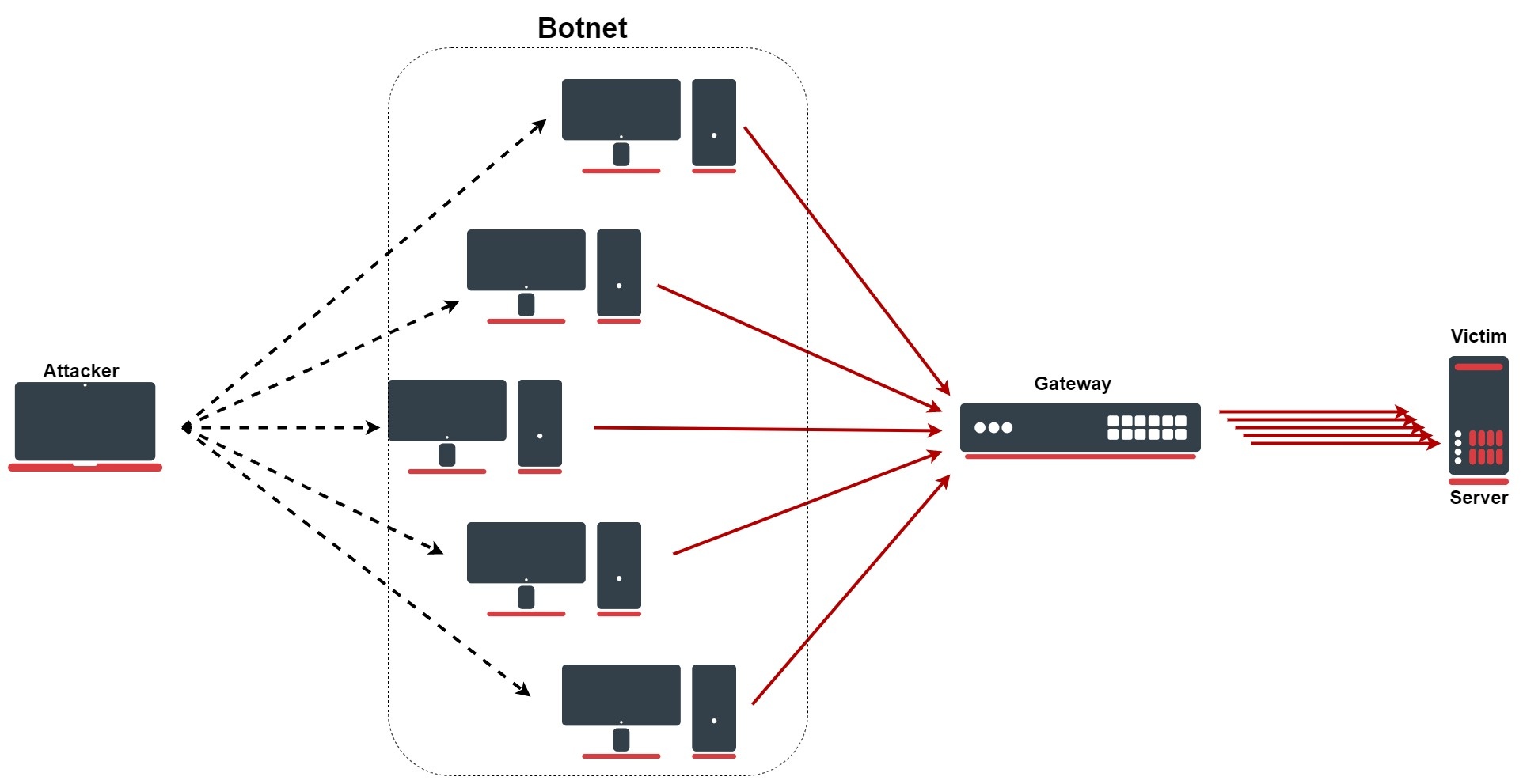

Serangan denial-of-service (DoS) atau serangan distributed denial-of-service (DDoS) adalah upaya jahat untuk mengganggu lalu lintas normal sebuah server, layanan, atau jaringan yang menjadi target dengan membanjirinya dengan lalu lintas Internet yang berlebihan. Ada beberapa jenis serangan DDoS, misalnya serangan HTTP flood, SYN flood, DNS amplification, dan lain-lain.

- Serangan DDoS

Script perlindungan terhadap serangan DDoS

Baris perintah :/ip firewall address-list add list=ddos-attackers add list=ddos-targets /ip firewall filter add action=return chain=detect-ddos dst-limit=32,32,src-and-dst-addresses/10s add action=add-dst-to-address-list address-list=ddos-targets address-list-timeout=10m chain=detect-ddos add action=add-src-to-address-list address-list=ddos-attackers address-list-timeout=10m chain=detect-ddos /ip firewall raw add action=drop chain=prerouting dst-address-list=ddos-targets src-address-list=ddos-attackers

Pertama, kita akan mengarahkan setiap koneksi baru ke chain firewall tertentu di mana kita akan mendeteksi serangan DDoS:

/ip firewall filter add chain=forward connection-state=new action=jump jump-target=detect-ddos

Pada chain yang baru dibuat, kita akan menambahkan aturan berikut dengan parameter "dst-limit". Parameter ini ditulis dalam format berikut: dst-limit=count[/time],burst,mode[/expire]. Kita akan mencocokkan 32 paket dengan lonjakan 32 paket berdasarkan aliran alamat tujuan dan sumber, yang diperbarui setiap 10 detik. Aturan ini akan berfungsi sampai tingkat yang diberikan terlampaui.

/ip firewall filter add chain=detect-ddos dst-limit=32,32,src-and-dst-addresses/10s action=return

Sejauh ini, semua lalu lintas yang sah harus melalui "action=return", tetapi dalam kasus DoS/DDoS, buffer "dst-limit" akan terpenuhi dan aturan tidak akan "menangkap" lalu lintas baru. Di sinilah aturan selanjutnya masuk, yang akan menangani serangan tersebut. Mari kita mulai dengan membuat daftar untuk pelaku dan korban yang akan kita jatuhkan (drop):

ip firewall address-list add list=ddos-attackers ip firewall address-list add list=ddos-targets ip firewall raw add chain=prerouting action=drop src-address-list=ddos-attackers dst-address-list=ddos-targets

Dengan bagian filter firewall, kita akan menambahkan pelaku serangan dalam daftar "DDoS-attackers" dan korban dalam daftar "ddos-targets":

/ip firewall filter add action=add-dst-to-address-list address-list=ddos-targets address-list-timeout=10m chain=detect-ddos add action=add-src-to-address-list address-list=ddos-attackers address-list-timeout=10m chain=detect-ddos

-

SYN Flood

Serangan SYN Flood adalah bentuk serangan DoS di mana seorang penyerang mengirimkan serangkaian permintaan SYN ke sistem target dalam upaya untuk menghabiskan sumber daya server yang cukup sehingga membuat sistem menjadi tidak responsif terhadap lalu lintas yang sah. Untungnya, dalam RouterOS kita memiliki fitur khusus untuk serangan tersebut:

/ip settings set tcp-syncookies=yes

Fitur ini bekerja dengan mengirimkan paket ACK yang berisi hash kriptografi kecil, yang akan ditanggapi oleh klien dengan mengembalikannya sebagai bagian dari paket SYN-ACK-nya. Jika kernel tidak melihat "cookie" ini dalam paket balasan, maka akan diasumsikan bahwa koneksi tersebut palsu dan akan dijatuhkan (drop).

-

SYN-ACK Flood

Serangan SYN-ACK Flood adalah metode serangan yang melibatkan pengiriman paket SYN-ACK palsu ke server target dengan kecepatan tinggi. Server membutuhkan sumber daya yang signifikan untuk memproses paket-paket tersebut di luar urutan (tidak sesuai dengan mekanisme salaman tiga arah TCP yang normal, yaitu SYN, SYN-ACK, ACK). Server dapat menjadi sangat sibuk menangani lalu lintas serangan sehingga tidak dapat menangani lalu lintas yang sah, dan dengan demikian para penyerang mencapai kondisi DoS/DDoS. Dalam RouterOS, kita dapat mengonfigurasi aturan yang serupa dengan contoh sebelumnya, tetapi lebih khusus untuk serangan SYN-ACK Flood:

/ip firewall filter add action=return chain=detect-ddos dst-limit=32,32,src-and-dst-addresses/10s protocol=tcp tcp-flags=syn,ack

- Serangan DDoS

-

Implementasi firewall di server Linux

-

Mengatasi serangan DDoS dengan iptables

Meskipun iptables memiliki keterbatasan dalam menangani serangan DDoS yang sangat besar, namun kita masih dapat menggunakan beberapa aturan iptables untuk membantu mengurangi dampak serangan DDoS.Batasi jumlah koneksi:

sudo iptables -A INPUT -p tcp --syn -m connlimit --connlimit-above <jumlah> -j DROP

Aturan ini akan membatasi jumlah koneksi TCP SYN yang diterima dalam satu waktu. Jika jumlah koneksi melebihi batasan yang ditentukan, paket TCP SYN akan dijatuhkan.

Batasi jumlah koneksi dari satu IP:

sudo iptables -A INPUT -p tcp --syn -m recent --name synflood --rcheck --seconds 60 --hitcount <jumlah> -j DROP sudo iptables -A INPUT -p tcp --syn -m recent --name synflood --set -j DROP

Dua aturan ini akan membatasi jumlah koneksi TCP SYN dari satu IP dalam waktu tertentu. Jika jumlah koneksi melebihi batasan yang ditentukan, paket TCP SYN akan dijatuhkan.

Aktifkan sinkhole (blackhole):

sudo iptables -A INPUT -s <IP_sumber_serangan> -j DROP

Jika Anda dapat mengidentifikasi alamat IP sumber serangan DDoS, Anda dapat menambahkan aturan ini untuk menjatuhkan semua paket yang berasal dari alamat IP tersebut.

Batasi lalu lintas berdasarkan protokol dan port:

sudo iptables -A INPUT -p <protokol> --dport <port> -j DROP

Anda dapat menambahkan aturan ini untuk menjatuhkan lalu lintas yang ditujukan ke port dan protokol tertentu yang menjadi target serangan.

Mengizinkan hanya lalu lintas yang valid:

sudo iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

Aturan ini akan mengizinkan hanya lalu lintas yang terkait dengan koneksi yang sudah terjalin atau sudah terkait untuk masuk ke sistem. Ini membantu memblokir lalu lintas yang tidak valid atau tidak diinginkan.

-

-

-

Firewall Internal (Firewall Jaringan Internal)

Firewall ini ditempatkan di antara segmen-segmen jaringan internal yang berbeda dalam organisasi. Fungsinya adalah mengatur lalu lintas antar segmen jaringan internal dan mencegah akses yang tidak diizinkan dari satu segmen ke segmen lainnya. Firewall internal juga dapat memantau dan memblokir lalu lintas yang mencurigakan atau tidak diinginkan dalam jaringan internal. -

Firewall Host (Firewall di Tingkat Host)

Firewall host adalah perangkat lunak firewall yang terpasang pada setiap host atau perangkat akhir dalam jaringan. Fungsinya adalah melindungi host itu sendiri dari serangan yang mungkin terjadi melalui jaringan. Firewall host memungkinkan pengguna untuk mengatur aturan akses untuk lalu lintas masuk dan keluar dari host, dan memberikan kontrol yang lebih granular atas keamanan host.Salah satu contoh firewall yang paling umum dan sederhana adalah aplikasi Windows Firewall yang secara default terpasang pada seluruh komputer dengan sistem operasi Windows. Firewall ini merupakan jenis host-based firewall yang melindungi komputer dari seluruh jaringan yang terhubung dengannya. Setiap kali seseorang menginstal aplikasi baru di komputer atau laptop berbasis Windows, program ini otomatis berjalan untuk memeriksa apakah ada hal yang mencurigakan dari aplikasi tersebut. Jika iya, maka akan tampil jendela peringatan yang menyatakan bahwa Windows Firewall telah memblokir beberapa fitur aplikasi karena diklaim mencurigakan.

-

Firewall Aplikasi (Web Application Firewall)

Firewall aplikasi adalah firewall yang dirancang khusus untuk melindungi aplikasi web dari serangan yang ditargetkan, seperti serangan SQL injection, cross-site scripting (XSS), dan serangan DDoS terhadap aplikasi web. Firewall aplikasi bekerja pada lapisan aplikasi dan menganalisis lalu lintas HTTP untuk mendeteksi dan memblokir serangan yang berpotensi merusak aplikasi web. -

Firewall Next-Generation (NGFW)

Firewall NGFW menggabungkan fitur-fitur firewall tradisional dengan fitur-fitur keamanan canggih seperti deteksi intrusi, pencegahan serangan, sandi dinamis, dan kebijakan berbasis aplikasi. Firewall NGFW mampu mengenali dan memblokir serangan yang lebih canggih serta memberikan kontrol yang lebih granular atas lalu lintas jaringan. -

Firewall Cloud (Cloud Firewall)

Firewall cloud adalah firewall yang berbasis cloud dan digunakan untuk melindungi lingkungan cloud dan aplikasi yang berjalan di dalamnya. Firewall cloud dapat memberikan perlindungan terhadap serangan jaringan, mencegah akses yang tidak diizinkan ke sumber daya cloud, serta memantau dan melaporkan aktivitas keamanan.